결함 주입 공격에 대한 소프트웨어 대응 방안

개요

주요 글로벌 모바일 컴퓨팅 IP 기업인 Arm이 새로운 격리 기술인 TrustZone™을 출시한 지 얼마 지나지 않아 해커 세계에서도 해당 아키텍처를 겨냥한 공격이 공개되었으며, TrustZone™ 보호 기능을 우회할 수 있다고 주장하고 있습니다. 해커가 이 크랙을 사용하여 실제 정보나 이점을 얻을 수 있는지 여부와 관계없이 해커가 사용하는 방법은 일반적으로 정보 보안에서 결함 주입 공격으로 알려져 있습니다. 이 유형의 공격은 쉽고 비용이 저렴하며 장비를 쉽게 구할 수 있다는 장점이 있기 때문에 해커들이 자주 사용하며 시중에는 전용 키트도 판매되고 있습니다.

이러한 공격이 있기 때문에 그에 상응하는 보호 장치가 있으며, 이에 대한 보호는 소프트웨어 보호와 하드웨어 보호로 나눌 수 있습니다. 결함 주입에 대한 소프트웨어 보호를 위해서는 먼저 발생 가능한 취약점을 분석하고 해당 취약점에 대한 소프트웨어 개발 및 보호가 수행되어야 합니다. 이를 위해서는 소프트웨어 엔지니어에게 심도 있는 전문 지식과 기술이 필요합니다.

하드웨어 보호 기능이 있는 장비를 사용하면 소프트웨어 개발 측면에서 결함 주입 공격에 대한 보호가 상대적으로 쉬워집니다. MCU를 설계할 때 이미 하드웨어 설계에 결함 주입 공격에 대한 보호 기능이 고려되어 있습니다. 즉, 제품 애플리케이션에 필요한 전문 정보 보안 기술이 이미 하드웨어에 내장되어 있으므로 소프트웨어 엔지니어는 이를 활성화하기만 하면 결함 주입 공격에 대한 뛰어난 보호 기능을 제공할 수 있습니다. 상대적으로 훨씬 쉽고 소프트웨어 오류로 인한 보안 취약점 발생을 최대한 방지할 수 있습니다.

결함 주입 공격에 대한 하드웨어 보호

제품의 실행 조건이 기본 사양을 초과하면 제품 작동에 오류가 발생할 수 있습니다. 이러한 실행 조건을 특정 시간에만, 그것도 극히 짧은 시간에만 나타나도록 제한할 수 있다면 특정 명령을 실행할 때 제품이 오작동하고 다른 명령은 정상적으로 실행되는 이른바 결함 주입 공격을 할 수 있습니다. 일반적인 공격 수단은 반도체 부품의 전압과 주파수가 일시적으로 작동 사양을 초과하도록 하는 것입니다. 따라서 보호 측면에서 비정상적인 전압과 주파수를 효과적으로 감지할 수 있으면 즉시 대응하여 실시간으로 공격을 차단할 수 있습니다.

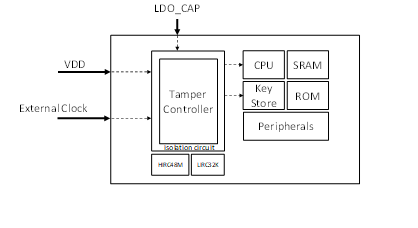

하드웨어가 항상 공격에 효과적으로 대응할 수 있도록 탐지 하드웨어는 일반적인 작동 회로와 분리되어야 하며, 외부 공격으로 인해 탐지 회로가 마비되는 것을 방지하기 위해 자체 전원 공급 장치와 주파수 시스템을 갖춰야 합니다. 또한 탐지 회로가 주요 하드웨어를 직접 제어할 수 있어야 필요한 보호 조치가 자동으로 수행될 수 있습니다. 예를 들어, 메모리의 키를 지우면 오류 주입으로 인해 발생하는 소프트웨어 오류를 방지하여 공격 중에 주요 프로세스를 실행할 수 없게 됩니다.

[그림 1] 탬퍼 컨트롤러는 전압 및 주파수의 공격을 감지하여 CPU에 알리고 키 저장소 보호 메커니즘을 직접 트리거합니다.

전압 및 주파수 공격 및 처리

M2354 고장 주입 보호 하드웨어에는 다양한 전압 및 주파수 공격 방법이 포함되어 있으며, 아래 표에 나열된 대로 그에 따라 대응이 설계되었습니다:

위 표의 '사전 설정 작업'은 소프트웨어만 개입하거나 시스템을 강제로 재설정하거나 키 저장소에 저장된 모든 키를 강제로 지우는 것일 수 있습니다.

결론

마이크로컨트롤러 제품의 경우 결함 주입 공격은 실제로 쉽고 효과적이며 비용이 적게 드는 공격입니다. 이것이 해커들이 이러한 유형의 공격을 자주 사용하는 이유입니다. 제품의 중요한 정보를 보호하려면 이러한 유형의 공격에 대한 보호가 필수적입니다. 그러나 소프트웨어를 이용한 보호에는 정보 보안에 대한 전문 지식을 갖춘 엔지니어가 필요할 뿐만 아니라 사람의 과실을 방지하기 위한 일련의 엄격한 검사 메커니즘도 필요합니다. 반면 하드웨어 탐지를 기반으로 하는 보호 방법은 엔지니어가 모든 하드웨어 보호를 활성화하고 전원과 클럭의 공격을 완벽하게 방지하기 위해 해당 조치를 설정하기만 하면 됩니다. 하드웨어 보호는 분명히 훨씬 쉽습니다.

따라서 M2354의 결함 주입 보호 설계를 사용하면 사용자가 제품 기능 개발에 더 집중할 수 있으며 정보 보안 보호를 위해 추가 작업을 많이 추가 할 필요가 없으므로 보호 메커니즘 개발에 필요한 추가 시간과 비용을 줄일 수 있습니다.

[IoT 에코시스템 강화하기 5/5] 스마트 제조를 위한 스마트 산업용 IoT ...

조회수 106회 / Nuvoton

[IoT 에코시스템 강화하기 4/5] 멀티 네트워크 스마트 모니터링 모듈로 ...

조회수 124회 / 누보톤

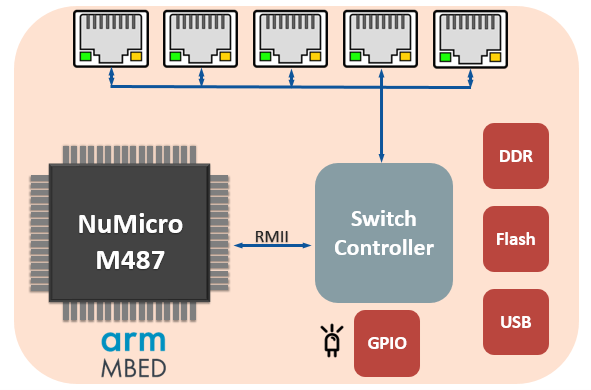

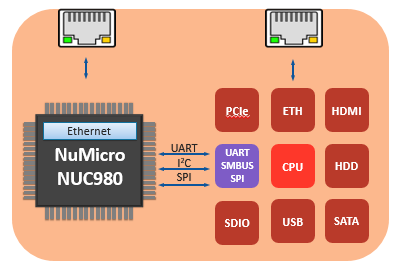

[IoT 에코시스템 강화하기 3/5]네트워크 관리용 스마트 스위치로 업그레...

조회수 153회 / Nuvoton

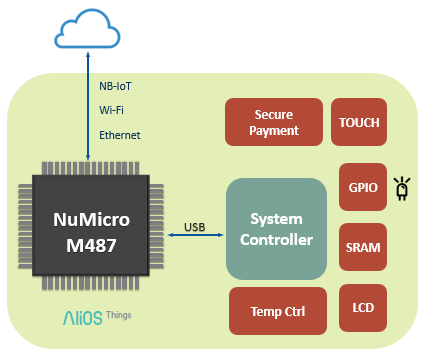

[IoT 에코시스템 강화하기 2/5]초경량 원격 스마트 모니터링으로 업그레...

조회수 150회 / 누보톤

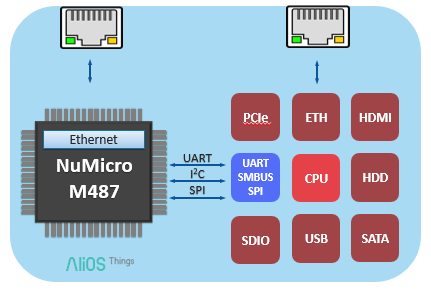

[IoT 에코시스템 강화하기 1/5] 산업용 컴퓨터 및 서버 보안 스마트 네...

조회수 139회 / 누보톤

MCU의 새로운 강자로 떠오른 누보톤, “MCU 애플리케이션 보안에 관한 사...

조회수 178회 / 누보톤 코리아

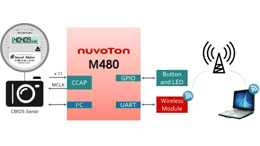

머신 러닝 이론에 기반한 이미지 인식 기술 적용 : 원격 검침 기능이 있...

조회수 163회 / Nuvoton Technology Korea Ltd.

정밀 측정 애플리케이션에 NOP912/NOP914 활용하기

조회수 182회 / Nuvoton Technology Korea Ltd.

코일 전원 공급 시스템 애플리케이션의 저전력 NuMicro MUG51 시리즈

조회수 133회 / Nuvoton Technology Korea Ltd.

PDF 다운로드

회원 정보 수정