MCU 애플리케이션의 제품 수명 주기 관리 소개

안전한 제품을 위해서는 제품의 설계, 개발, 조립부터 사용자의 손에 닿을 때까지 보안을 종합적으로 고려하고 효율적인 관리를 수행해야 하는데, 이를 제품 수명 주기 관리라고 합니다.

MCU형 제품의 경우 제품 라이프사이클은 칩 벤더, 주문자상표부착생산(OEM) 현황, 제품 배포 현황, 반품 승인(RMA) 현황으로 나눌 수 있습니다.

칩 공급업체 상태

MCU는 칩 공장에서 제조된 후 원 제조업체에서 테스트 및 설정한 후 제품 제조업체에 납품되어 제품 개발 및 제조를 수행할 수 있습니다.

M2354를 예로 들면, 칩이 원래 제조업체에서 제조되었을 때 변경할 수 없는 고유 식별 번호인 UID가 있으며, 고객의 요구에 따라 UCID도 설정할 수 있습니다. 이때 MCU에는 펌웨어와 키가 포함되어 있지 않으며, 이를 대상으로 읽기, 프로그래밍, 디버깅 등의 작업을 수행할 수 있습니다.

주문자 상표 부착 생산(OEM)의 상태

OEM 상태에서는 제품의 펌웨어 개발에 MCU를 사용할 수 있어야 하며, 제품의 펌웨어 개발이 완료된 후 공장에서 제품 펌웨어를 MCU에 프로그래밍할 수 있어야 합니다. 이때의 MCU는 오픈 상태이며 내부 데이터의 읽기 및 프로그래밍, 프로세스 개방 및 디버깅이 가능합니다. 신뢰점 기반 보안 부팅 프로세스는 현재 모두 비활성화되어 있지만 개발 단계에 따라 하나씩 활성화할 수 있습니다.

M2354를 예로 들면, 고객은 NuLink ICE를 사용하여 펌웨어 개발 및 디버깅을 수행할 수 있으며, 문제가 없음을 확인한 후 칩에 키를 기록할 수 있습니다. 그 후 MCU는 신뢰점 메커니즘을 활성화하고 보안 부팅 확인 프로세스를 강제로 실행하여 승인되지 않은 모든 펌웨어를 실행할 수 없게끔 만듭니다. 또한 디버그 보호 메커니즘(DPM)을 활성화하여 디버그 기능에 대한 인증 메커니즘을 활성화하여 읽기, 프로그래밍 및 디버깅 기능에 대한 액세스를 제한할 수 있습니다.

제품 배포(deployment) 상태

제품의 펌웨어가 개발되고 생산 라인 조립이 완료되면 이제 제품 배포 상태에 들어가며, 이는 이제 판매를 위해 시장에 납품되어 최종적으로 소비자의 손에 닿을 수 있음을 의미합니다. 이때 사용자 데이터의 보안을 보호하기 위해 제품의 모든 보안 메커니즘의 활성화되며, 여기에는 보안 부팅 프로세스 및 읽기, 프로그래밍, 디버깅 인터페이스 등에 대한 조작 금지가 포함됩니다. 모든 무단 조작은 허용되지 않습니다.

단, 고장 분석 요건을 충족하기 위해 필요한 경우, 제품이 RMA 상태로 전환될 수 있도록 하기 위해 원 제조업체가 설정한 승인 조건을 충족하는 경우 특별 허가를 받아 MCU가 RMA 상태로 전환될 수 있습니다.

반품 승인(RMA) 상태

제품에 문제가 발생하여 분석이 필요한 경우 MCU에 읽기, 쓰기, 디버깅 등의 작업을 수행해야 할 수도 있습니다. 이로 인한 사용자 데이터 유출되지 않게 하기 위해 원 제조사에서 RMA 상태 진입을 승인했더라도 M2354의 경우 MCU가 RMA 상태에 진입하면 MCU의 모든 데이터를 강제로 삭제하고 칩의 키도 무효화하여 사용자 데이터 보안과 RMA 요구 사항을 모두 충족하게 됩니다. 또한 RMA 상태에서의 디버깅은 여전히 DPM에 의해 관리되며 무단 액세스를 금지됩니다.

주목해야 할 점은 제품 수명 주기에 따른 모든 상태가 단방향이며 되돌릴 수 없다는 것입니다. 예를 들어 M2354의 제품 수명 주기 관리 메커니즘을 살펴보면, 공급업체/OEM 상태에서는 칩을 읽고, 프로그래밍하고, 디버깅할 수 있으며 배포됨 상태로만 변경할 수 있습니다. 배포됨 상태에서는 관련 보안 메커니즘이 강제로 활성화되어 모든 무단 액세스가 금지되며, RMA 상태로만 변경할 수 있습니다. RMA 상태가 되면 모든 사용자 데이터를 강제로 삭제하고 칩의 모든 키를 무효화하여 다른 작업을 수행할 수 없도록 하여 보안 취약점을 방지합니다.

RMA 상태가 되면 칩의 수명이 다했음을 의미하며, MCU의 상태를 더 이상 변경할 수 없고, MCU 내부의 유효하지 않은 키로 인해 모든 펌웨어가 보안 부팅 인증을 통과할 수 없기 때문에 다시 제품에 사용할 수 없습니다.

LOCK 메커니즘은 일반적으로 기존 MCU의 보안 설계를 위해 설계되었으며, 펌웨어를 도용하여 불법 복제를 방지하기 위해 제품 출하 시 내부 메모리를 잠그는 것이 목적입니다. 따라서 보안 메커니즘에는 잠금 및 잠금 해제 상태만 있었습니다. 그러나 진정으로 완벽한 보안을 갖춘 제품은 제품 출시 초기 고유 식별 코드부터 개발 및 디버깅 과정의 편의성과 보안성, 제품 출시 후 분석 및 처리를 위해 원 제조사로 제품을 반납할 때 까지의 보안에 대한 세심한 계획이 있어야 하며, 각 단계에서 직면하는 보안 위협을 실제로 차단하기 위해 각 단계마다 사용 요구 사항과 보안이 보장되어야 합니다. 따라서 제품 수명 주기 관리는 보안 MCU 제품에 있어 필수불가결한 기능입니다.

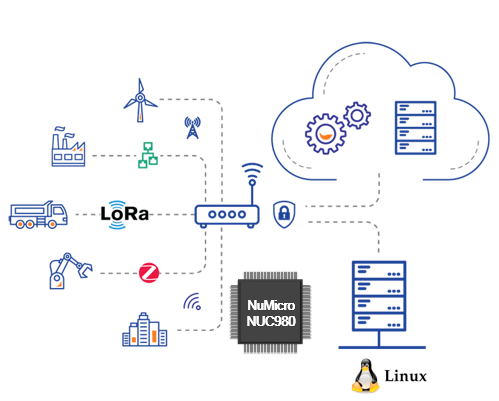

[IoT 에코시스템 강화하기 5/5] 스마트 제조를 위한 스마트 산업용 IoT ...

조회수 105회 / Nuvoton

[IoT 에코시스템 강화하기 4/5] 멀티 네트워크 스마트 모니터링 모듈로 ...

조회수 122회 / 누보톤

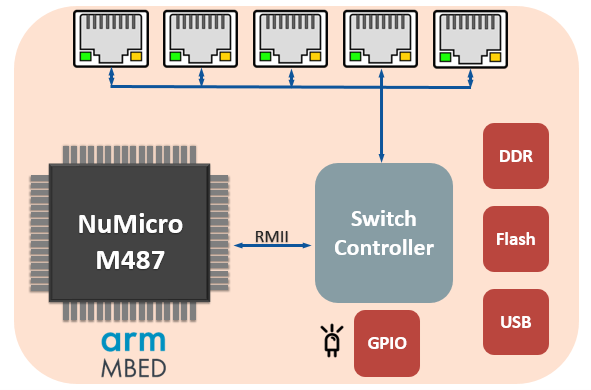

[IoT 에코시스템 강화하기 3/5]네트워크 관리용 스마트 스위치로 업그레...

조회수 152회 / Nuvoton

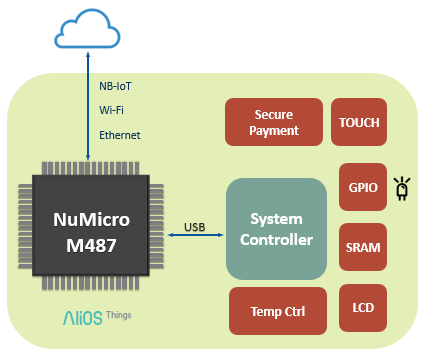

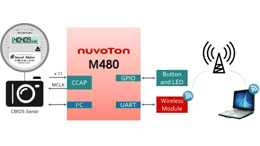

[IoT 에코시스템 강화하기 2/5]초경량 원격 스마트 모니터링으로 업그레...

조회수 149회 / 누보톤

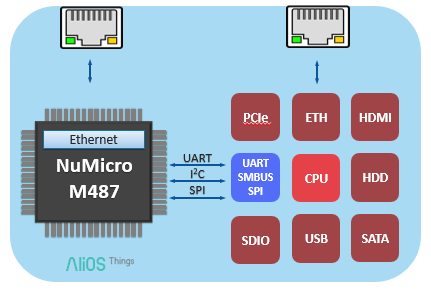

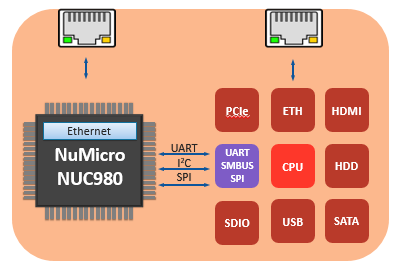

[IoT 에코시스템 강화하기 1/5] 산업용 컴퓨터 및 서버 보안 스마트 네...

조회수 138회 / 누보톤

MCU의 새로운 강자로 떠오른 누보톤, “MCU 애플리케이션 보안에 관한 사...

조회수 178회 / 누보톤 코리아

머신 러닝 이론에 기반한 이미지 인식 기술 적용 : 원격 검침 기능이 있...

조회수 162회 / Nuvoton Technology Korea Ltd.

정밀 측정 애플리케이션에 NOP912/NOP914 활용하기

조회수 181회 / Nuvoton Technology Korea Ltd.

코일 전원 공급 시스템 애플리케이션의 저전력 NuMicro MUG51 시리즈

조회수 133회 / Nuvoton Technology Korea Ltd.

PDF 다운로드

회원 정보 수정