IoT를 위한 보안성 업그레이드 방안과 과제

글/라르스 라이데르센(Lars Lydersen), 제품 보안 담당 시니어 디렉터, 실리콘랩스

사물인터넷(IoT) 기술 덕분에 우리는 일상의 거의 모든 모습을 전혀 다른 차원으로 최적화하고 향상시킬 수 있게 되었다. 수십 억 개의 IoT 디바이스들은 수십 억 달러의 경제적 가치를 창출해내고 있지만, 한편으로 IoT의 어마어마한 잠재력은 악의적인 공격자들에게도 기회를 열어준다. 보안성이 뛰어난 IoT 디바이스를 구현하고 외부의 공격을 차단하기 위해서는 모든 IoT 최종 노드에서 업그레이드를 보장해야 한다. IoT 디바이스는 수명이 길 뿐 아니라 공격자들이 활용하는 지식 수준이나 도구가 빠르게 진화함에 따라서 제품 수명 기간 동안 어떤 보안 수준이든 충분한 보안성을 유지할 수 있는 디바이스를 설계한다는 것은 현실적으로 불가능하게 되었다. 따라서 디바이스가 항상 보안성을 유지할 수 있으려면 소프트웨어 업데이트를 통해서 보안 성능을 업그레이드 할 수 있어야 한다. 이 글에서는 역사적으로 보안은 어떻게 변화해 왔고, 보안 업데이트를 위한 IoT 디바이스 설계는 어떻게 해야 하는지 살펴볼 것이다.

보안 및 해킹의 진화

보안은 디바이스나 서비스, 시스템이 안전하거나 안전하지 않거나, 둘 중의 하나이다. 그런데 무엇으로부터 안전하다는 것인가? 현실적으로 보안은 여러 단계로 이루어지며, 어떤 디바이스가 보안성이 있다고 말할 수 있는 것은 특정 공격과 관련해서일 뿐이다. 즉, 공격자의 능력보다 보안성이 뛰어나야 하는 것이다.

공격자의 능력은 계속해서 진화하므로 보안 수준 또한 진화해야 한다. 공격자는 문제나 취약점을 찾아내서 공개하는 것에서부터 다양한 장비와 툴을 사용하는 것에 이르기까지 온갖 수단을 사용해서 공격 능력을 발전해 나간다.

공격의 진화에 대응해 보안이 어떻게 진화해 왔는지 알아보려면 대칭 암호화 알고리즘부터 살펴봐야 한다. 1977년에 표준 대칭 암호로서 DES(data encryption standard) 알고리즘이 개발되었다. DES는 56bit 크기의 키(key)를 사용하므로 높은 연산 성능에 기반한 ‘무작위 대입(brute-force)’ 공격에는 취약할 수 있다. 1997년에는 무작위 대입 공격을 사용해서 이 알고리즘을 깨는데 56시간이 걸리는 것으로 나타났다. DES를 깰 수 있다는 것이 확실해지자, 서로 다른 키를 사용해서 DES를 3회 실시하는 트리플 DES가 표준 보안 대칭 암호로 도입되었다. DES의 보안 수준과 관련해서는 일찍부터 의구심이 존재해 왔다. 1977년에 이미 정부 기관들이 이 암호를 깰 수 있었다면 DES는 ‘국가 차원의 공격(nation-state attack)’은 막아낼 수 없을 것이라는 우려였다. 급기야 2000년대 들어서는 누구나 손쉽게 고성능 컴퓨터를 활용할 수 있게 되자 취미로 하는 개인 해커들이 PC를 사용해서 하는 공격도 막아내지 못하게 되었다.

2001년부터는 AES(advanced encryption standard)가 DES를 대체하게 되었다. 하지만 AES도 완벽한 보안을 보장하는 것은 아니다. 이 알고리즘은 쉽게 깰 수는 없으나, 구현 방식이 해킹이 가능하다. 예를 들어 ‘차분 전력 분석(differential power analysis, DPA)’ 공격은 암호화를 실행하는 회로의 전력 소모나 전자기 방사를 분석함으로써 암호화 키를 알아낼 수 있다. 구체적으로 말하면, DPA 공격은 대량의 전력 소비 이력을 포착하여 분석한 다음, 키를 알아내는 것이다. DPA는 1998년에 등장하였으며, 그 후 크립토그래픽 리서치(Cryptographic Research, 현재 램버스(Rambus)) 같은 회사들이 DPA 공격을 할 수 있는 툴을 판매했다. 다만 가격이 비싸서 취미로 하는 개인 해커나 대부분의 연구자들은 사용할 수 없었다. 오늘날에는 보다 진화한 DPA 공격을 할 수 있는 하드웨어 툴을 300달러 미만의 가격에 구입할 수 있으며, 진화한 후처리 알고리즘을 온라인에서 무료로 구할 수도 있다. 이에 따라 DPA 공격을 할 수 있는 집단이 ‘국가 차원의 공격자’들과 부유한 악의적 공격자들부터 거의 모든 해커들까지로 확대되었다.

보안 소프트웨어 업데이트

이러한 역사적 사실로부터 장수명의 IoT 디바이스를 위한 보안과 관련해 어떤 교훈을 찾을 수 있을까? IoT 디바이스의 수명은 애플리케이션에 따라 다르겠지만, 산업용 애플리케이션의 경우 통상 20년 수준이다. 이 글에서는 산업용 애플리케이션을 염두에 두고 논의를 진행하고자 한다. 1998년에 설치된 디바이스는 ‘국가 차원의 공격’에만 취약했지만, 오늘날에는 300달러만 있으면 누구든 툴을 구입해 DPA 공격을 할 수 있게 되었다. 앞으로 공격자의 수준이나 능력이 어디까지 진화할지 예측하기란 불가능은 아니더라도 무척 어렵다. 특히나 제품 수명이 20년에 이를 때는 더 그렇다.

미래의 공격 시나리오에 대응할 수 있는 유일하게 합리적인 대책은, 공격자의 진화에 맞춰 디바이스 보안도 진화할 수 있게 하는 것이다. 이를 위해서는 소프트웨어 업그레이드 가능한 IoT 보안이 필요하다. 물론 소프트웨어 업데이트만으로는 부족하고 하드웨어 지원이 필요한 기능들도 있을 것이다. 하지만 전문 기사를 직접 보내지 않고 소프트웨어를 통해 문제를 해결할 수 있다는 것은 정말 좋은 일이다.

이러한 발전은 IoT 제품에 무엇을 의미하는가? 첫째, 보안성 있는 방법으로 소프트웨어 업데이트를 수신할 수 있는 IoT 제품 설계가 이루어져야 한다. 보안 소프트웨어 업데이트는 두 가지 측면으로 이루어진다. 기술적 관점에서는 디바이스와 소프트웨어를 필요로 하고, 프로세스 관점에서는 소프트웨어 업데이트에 대한 인증과 제어를 해야 한다...(중략)

IoT 제품 보안, 왜 지금 시작해야 하나?

조회수 1051회 / Nick Dutton

실리콘랩스 IoT 솔루션, 상호 공존성을 모든 무선 스택에 통합…보다 많...

조회수 925회 / 실리콘랩스

2020년 스마트홈 시장의 여섯 가지 동향

조회수 1674회 / Johan Pedersen

8비트 MCU의 실제 가치 평가 방법

조회수 2106회 / Mark Beecham

IoT 용으로 환영받는 블루투스 메시

조회수 1798회 / Skip Ashton

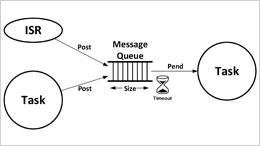

RTOS 메시지 큐의 다양한 용도

조회수 5922회 / Jean J. Labrosse 외 1인

IoT를 위한 보안성 업그레이드 방안과 과제

조회수 2397회 / Lars Lydersen

IoT 위한 다양한 무선 프로토콜의 이해: 적절한 무선 접속 실현 방법

조회수 4484회 / 아드난 니샷

스마트 TV를 더 스마트하게: 음성 가능 리모컨

조회수 2676회 / Matt Maupin

PDF 다운로드

회원 정보 수정